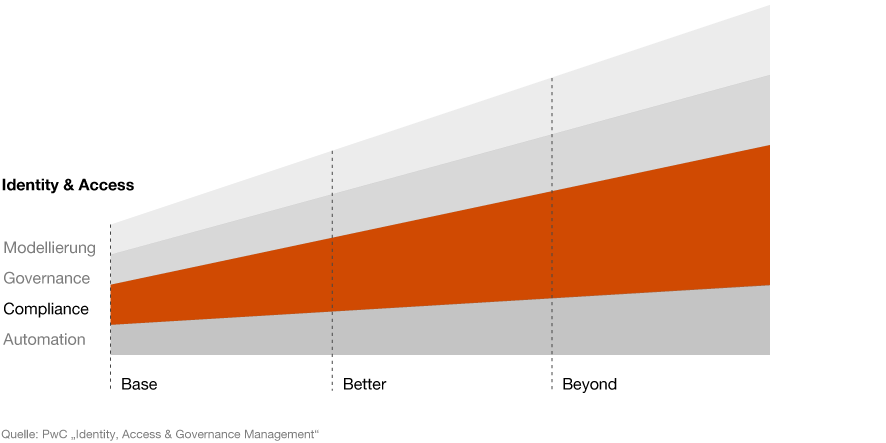

Robotic Process Automation im Kontext von Identity & Access Management | EY Switzerland | Can you see through #differentEYes?

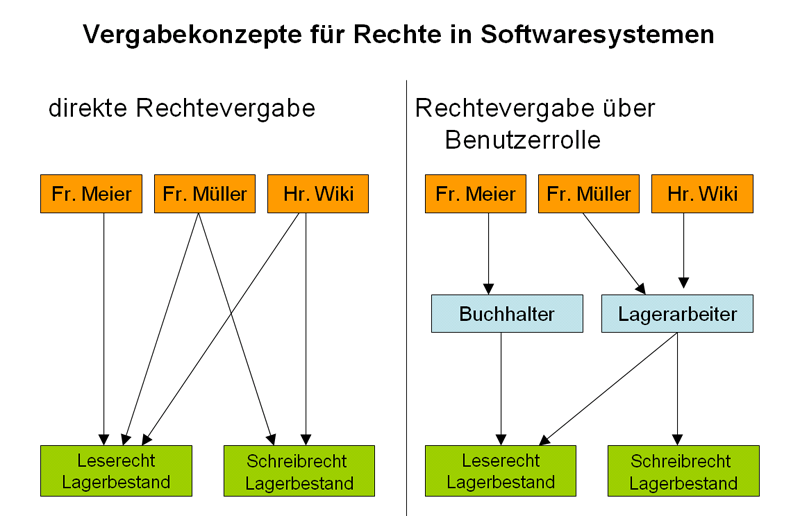

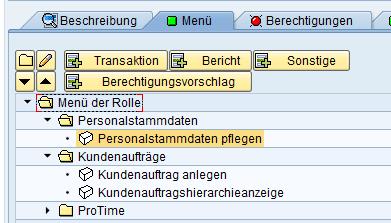

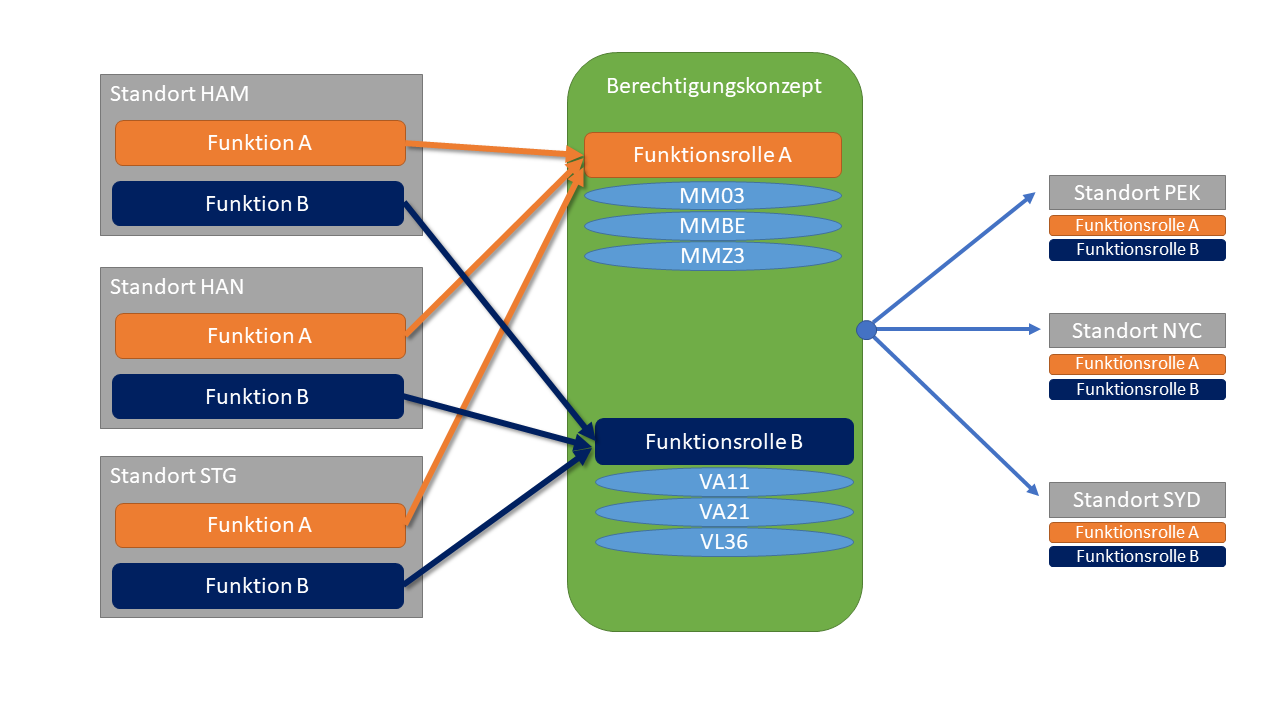

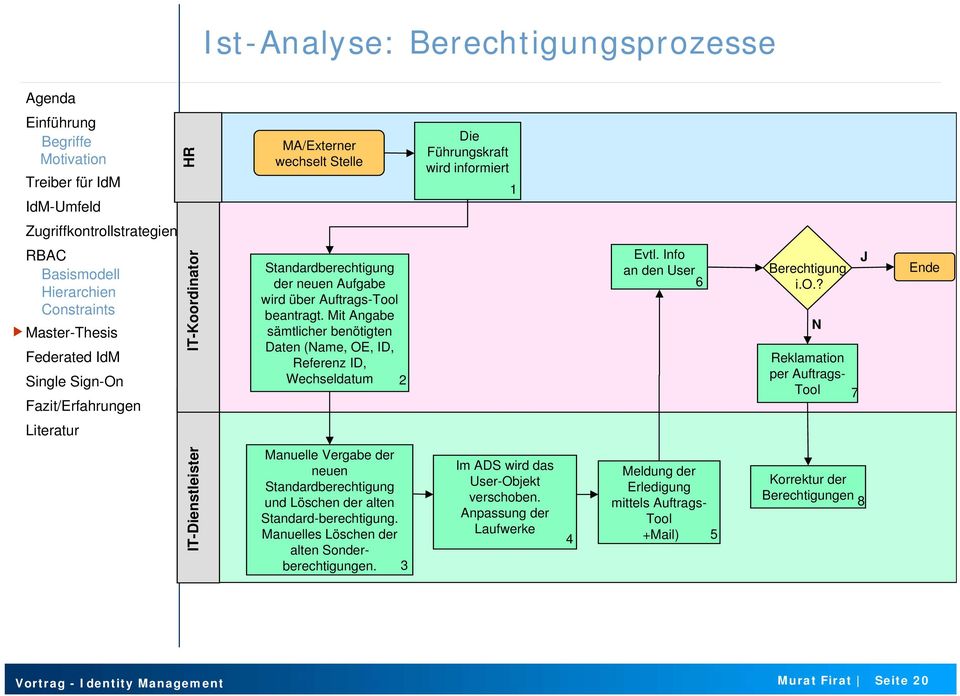

Identity Management zur Unterstüzung rollenbasierter Berechtigungskonzepte und Prozesse in Unternehmen mit komplexer heterogener IT-Landschaft - PDF Free Download

Identity Management zur Unterstüzung rollenbasierter Berechtigungskonzepte und Prozesse in Unternehmen mit komplexer heterogener IT-Landschaft - PDF Free Download

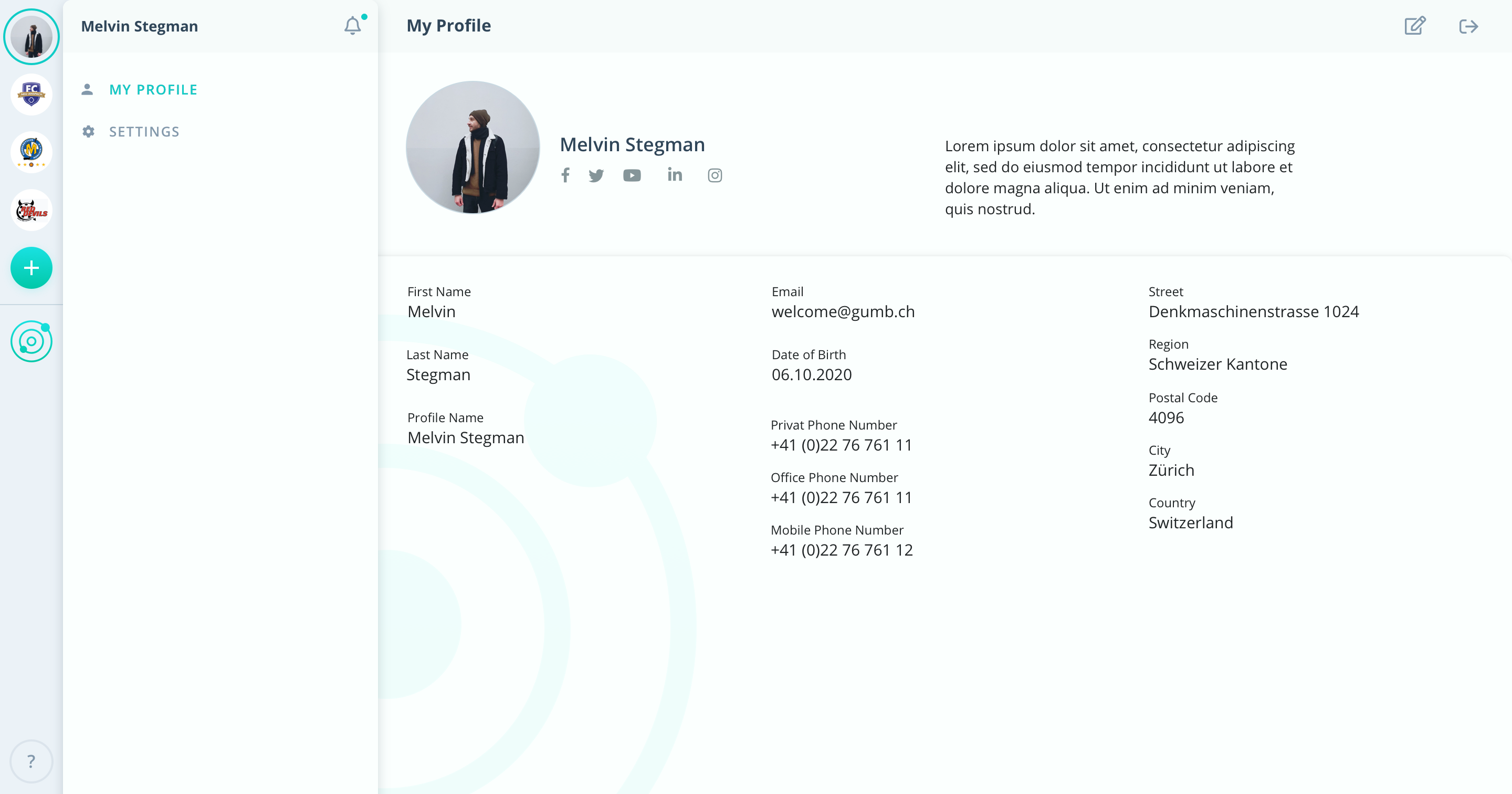

/tuv-rheinland-identity-and-access-management-visual-1-de-update_core_1_x.png)